今回はWEB APIを使ってSesameを解錠させます。

全体の概要はこちら

iotblog5296.hatenablog.com

UUIDの確認

セサミ公式アプリに下記の赤枠にUUIDが表示されます。

また、「このセサミの鍵をシェア」を押して表示されるQRコードを画像として保存しておきます。

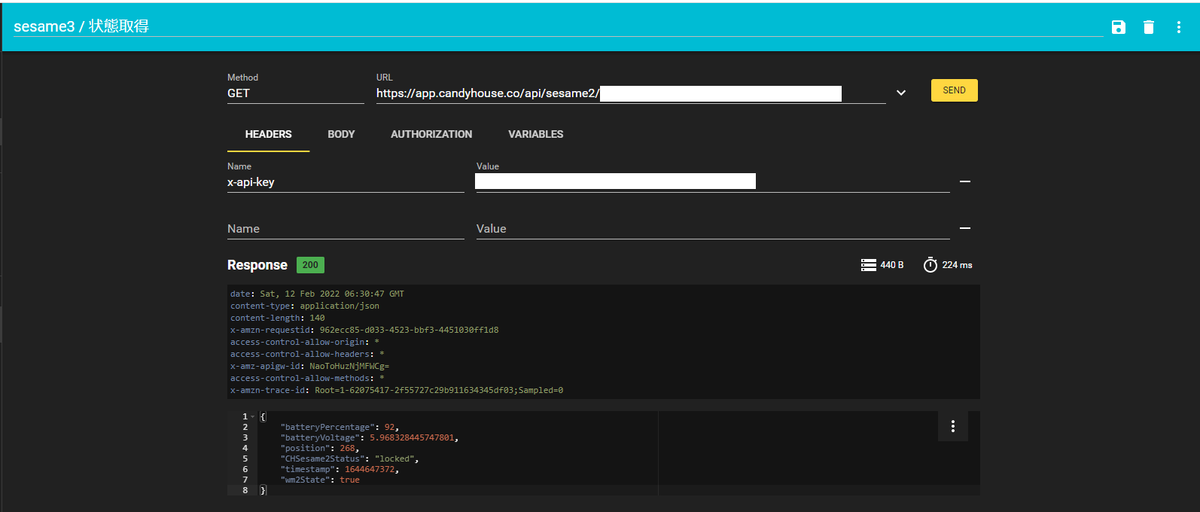

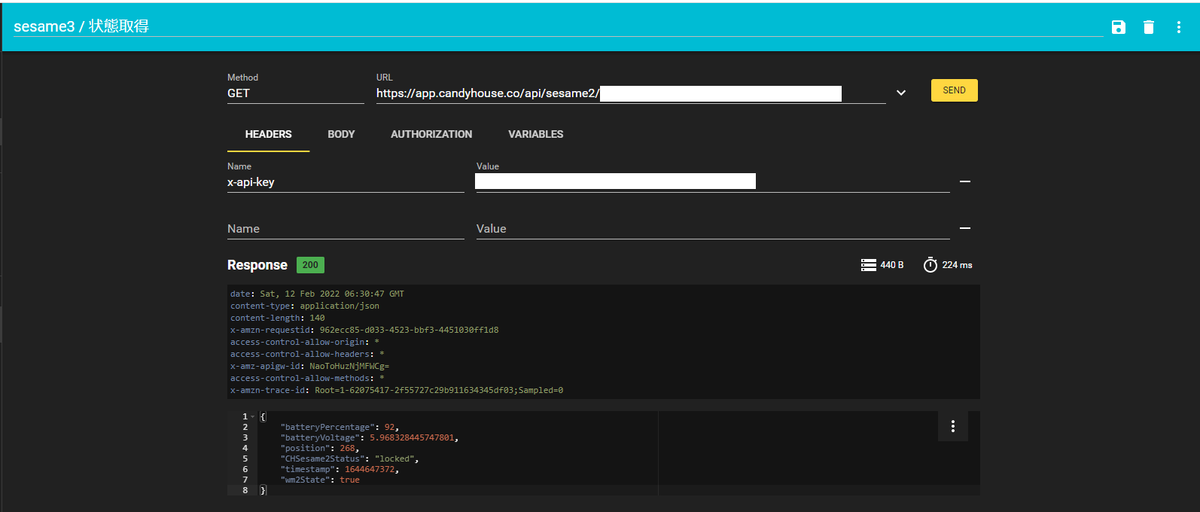

Sesameの鍵の状態(RESTer)

chromeの拡張機能を使って動作確認してきます。

Method: GET

URL: https://app.candyhouse.co/api/sesame2/[操作するSESAMEのUUID]

Header:

Name:x-api-key

Value: [API_KEY]

上記の[ ]部分は先程メモした

UUIDとAPIキーを入力します(入力する際は[ ]は不要です)

正常に動作したので200が返ってきています。

取得した状態の内容は

batteryPercentage: 電池残量

batteryVoltage: 電池電圧

position: サムターン角度

CHSesame2Status: 状態

timestamp: 更新時刻

statusの箇所で"locked"と表示されており、実際に鍵も施錠しているので一致していました。

正常に動作しない場合、どこかしらのネットが切れている可能性が高いのでWifiモジュールがエラーを起こしていないか、そもそもネット自体切断されていないかなどの確認をしてみてください。

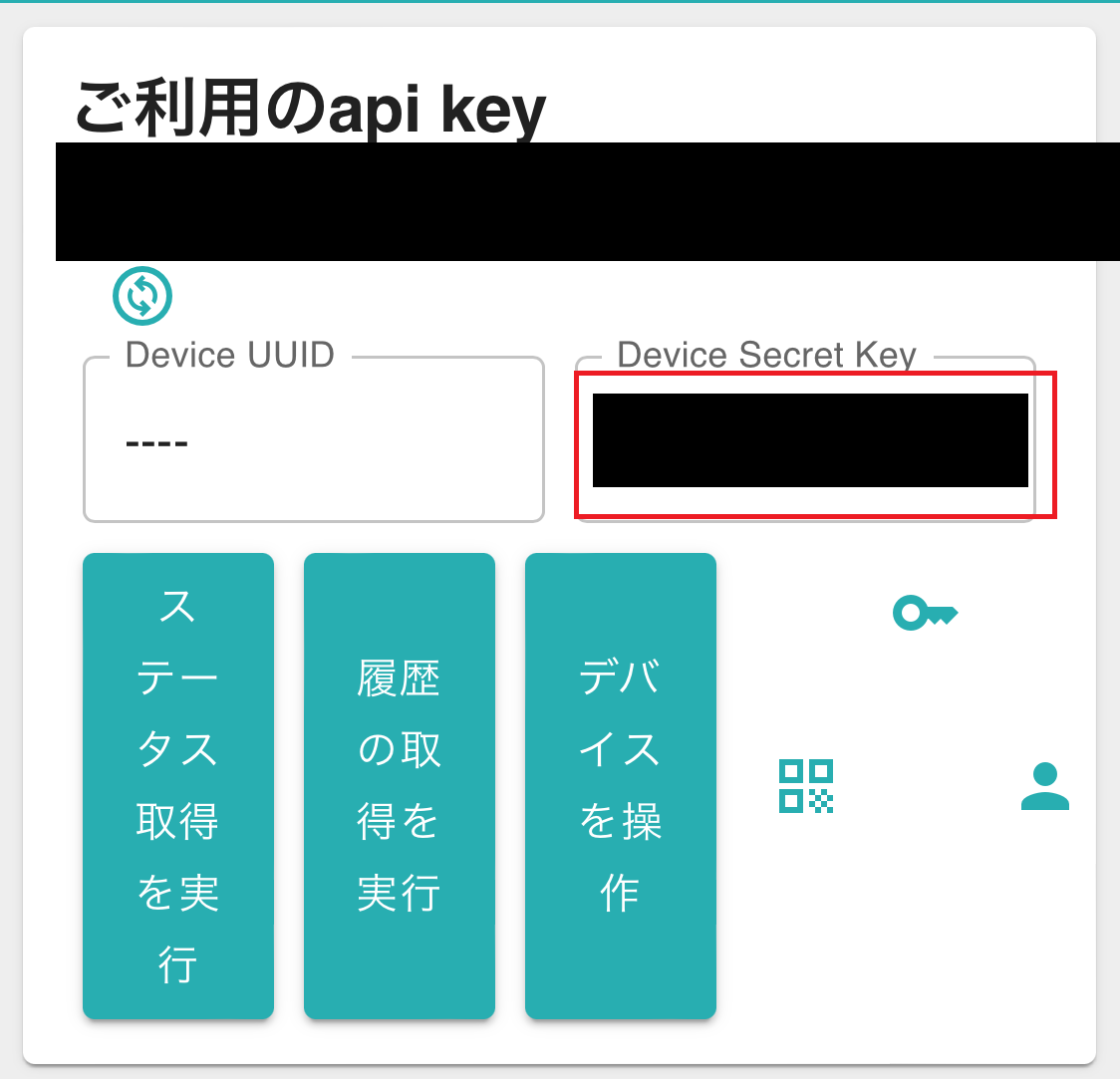

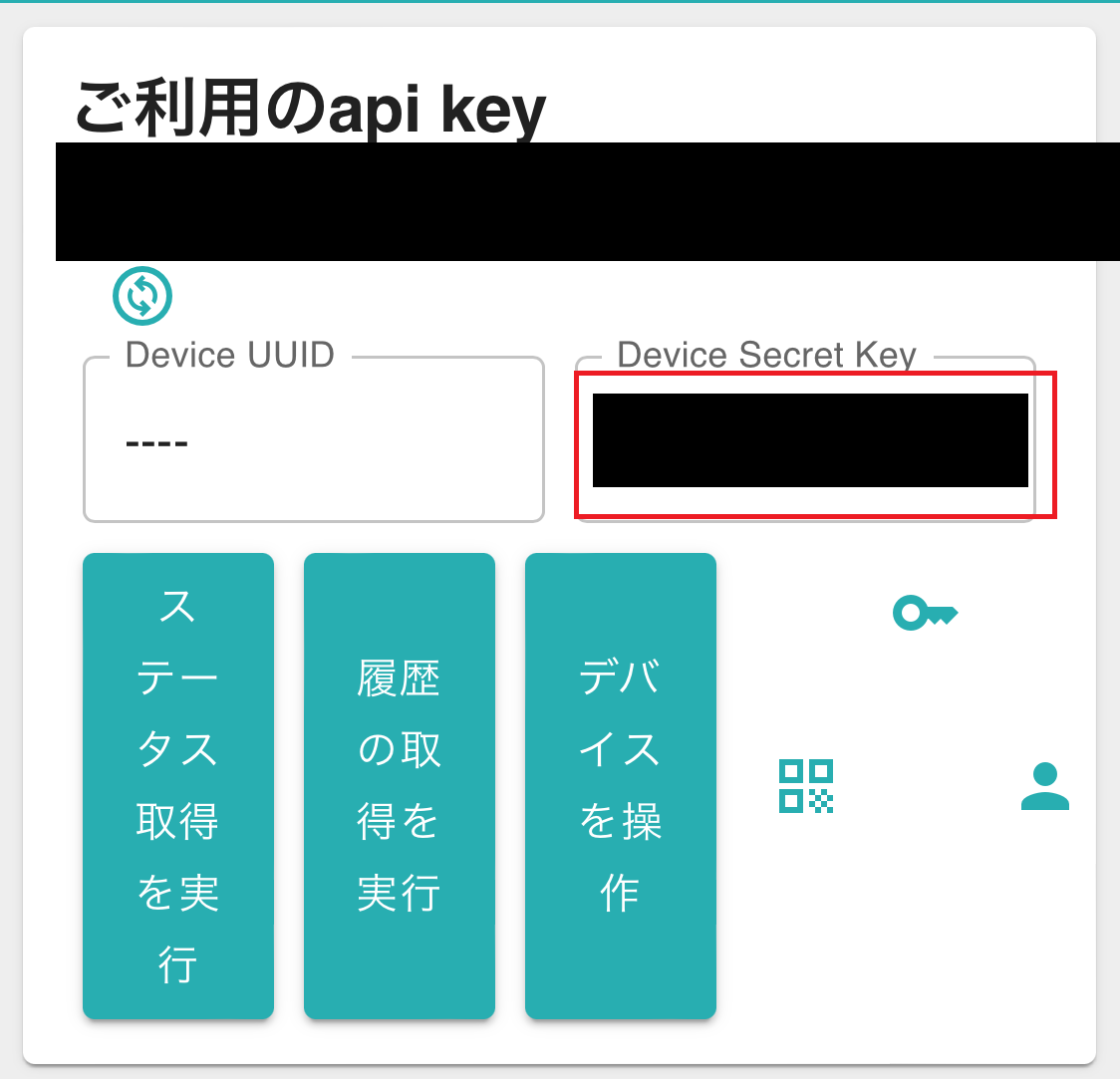

secret_keyの取得

WEB APIを取得したページを開き赤丸部分を押して保存しておいたQRコードの写真を選択します。

すると赤枠部分にsecret_keyが表示されるのでメモします。

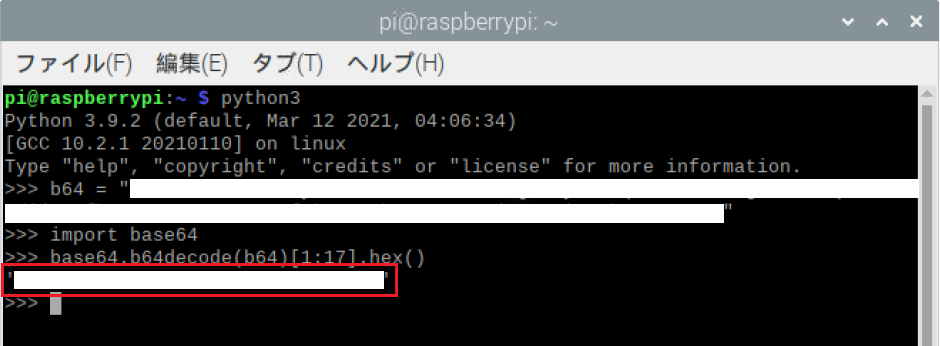

sesameのweb apiを取得するページの表示方法が気が付いたら変わっていて、以前は自分でシークレットキーをhexに変換していましたがこちらのページ上で表示されるようになったため不要になりましたがこういう方法もあります

↓

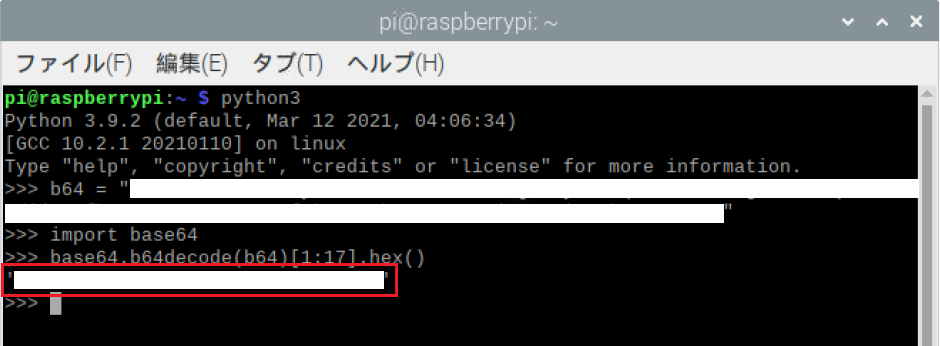

公式アプリのシェア鍵のバーコードを読み取ります。

QRコードを読み取ると

ssm://UI?t=sk&sk=xxxxxxxxxxxx&l=0&n=xxxxxxx

というような文字列があり「sk&sk=」~「&l=0&」の間の文字列を下記のコードに入力してターミナルを起動し

下のコードをコピペしてRunします。

python3

b64 = "Axxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx"

import base64

base64.b64decode(b64)[1:17].hex()

すると赤枠の部分に文字列が表示されるのでそれをメモします

web apiでいけることがわかったので今度はpythonでコードを書いて試していきましょう

コードを書くにあたりライブラリをインストールします。

ターミナルを起動して下のコードを入力します。

$ pip install pycryptodome, requests

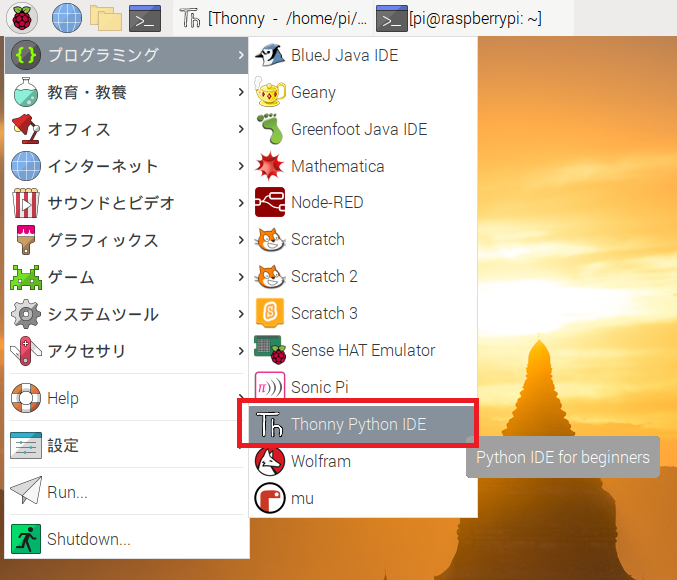

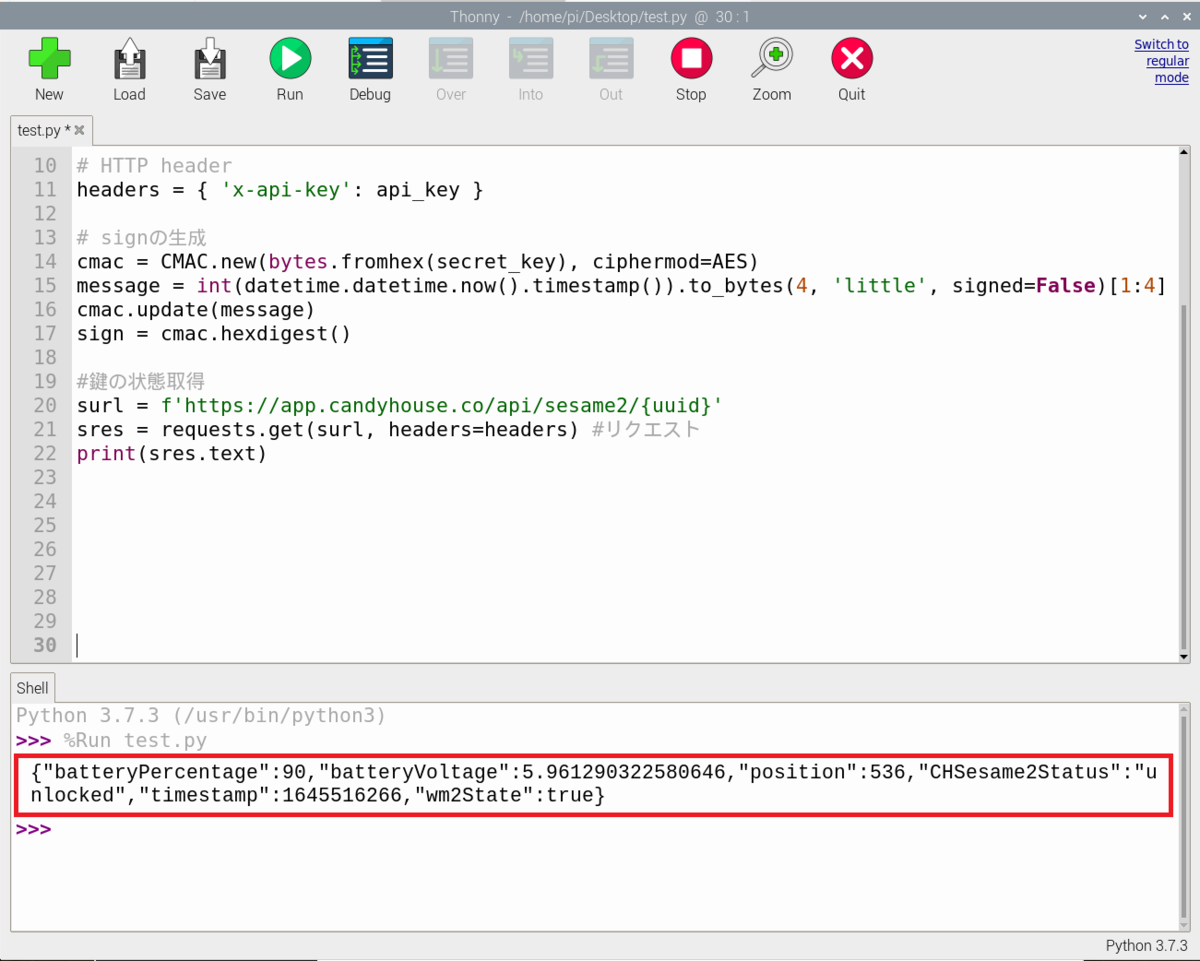

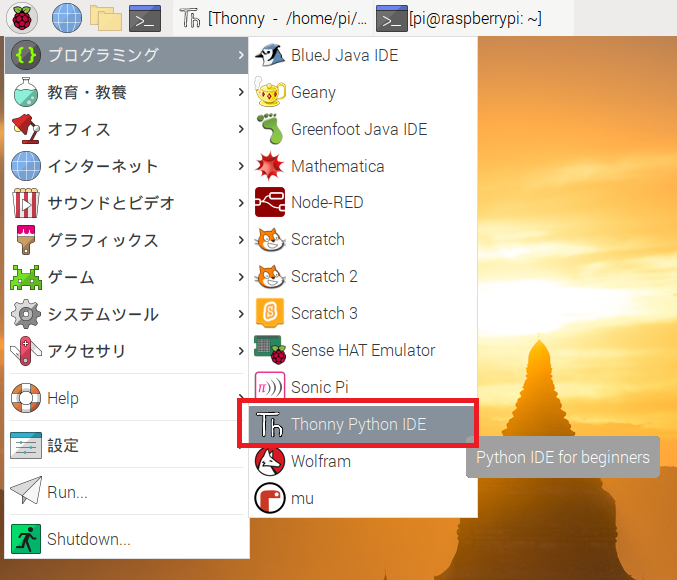

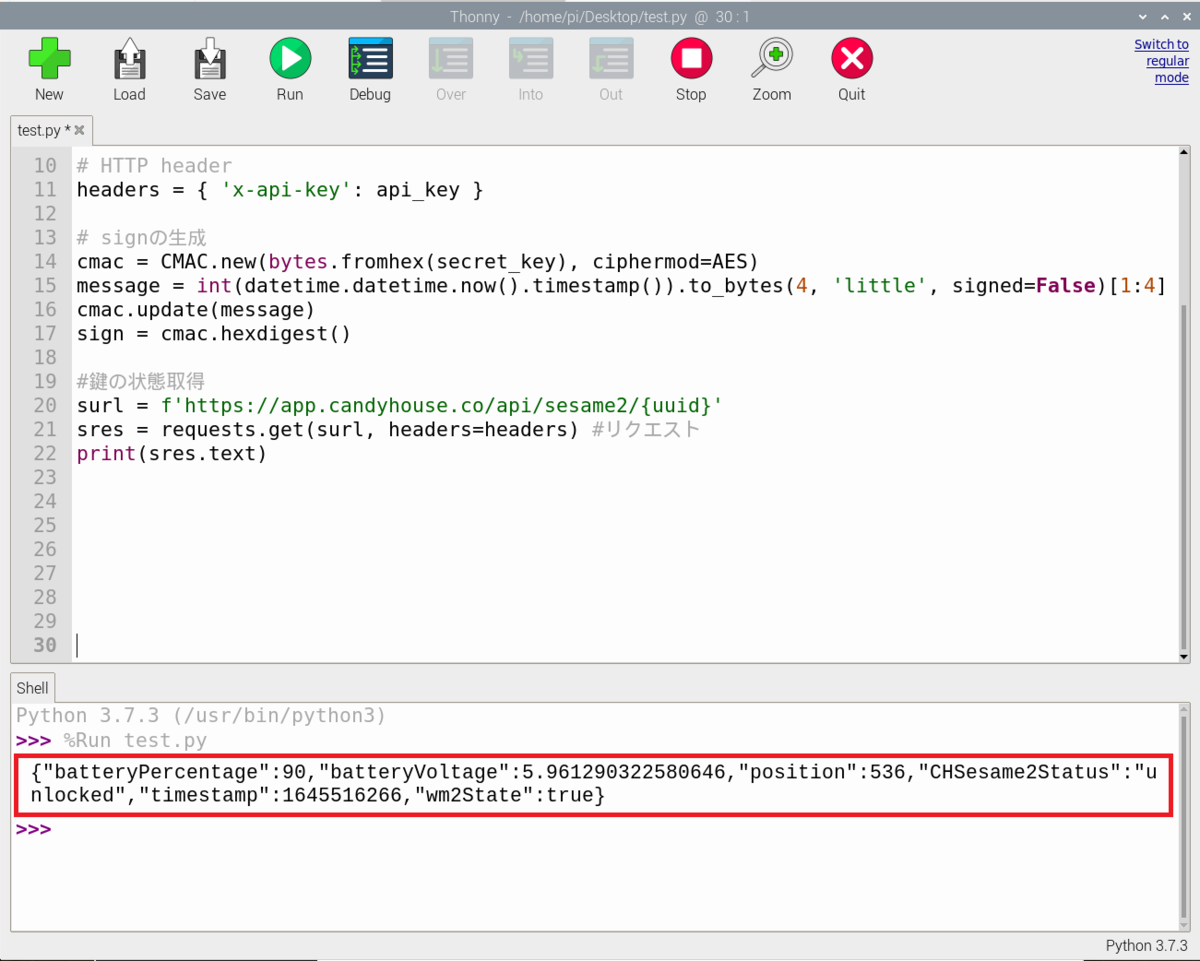

インストールが終わったら動かしてみましょう。Thonny python IDEを起動して

下のコードをコピペして各々のUUID、API、シークレットキーを入力してRunします。

import datetime, base64, requests, json

from threading import Thread, Timer

from Crypto.Hash import CMAC

from Crypto.Cipher import AES

uuid = '個人のUUID'

secret_key = '個人のシークレットキー'

api_key = '個人のAPIキー'

headers = { 'x-api-key': api_key }

cmac = CMAC.new(bytes.fromhex(secret_key), ciphermod=AES)

message = int(datetime.datetime.now().timestamp()).to_bytes(4, 'little', signed=False)[1:4]

cmac.update(message)

sign = cmac.hexdigest()

surl = f'https://app.candyhouse.co/api/sesame2/{uuid}'

sres = requests.get(surl, headers=headers)

print(sres.text)

するとShell部分に先程chromeの拡張機能で行った状態と同じものが表示されます。

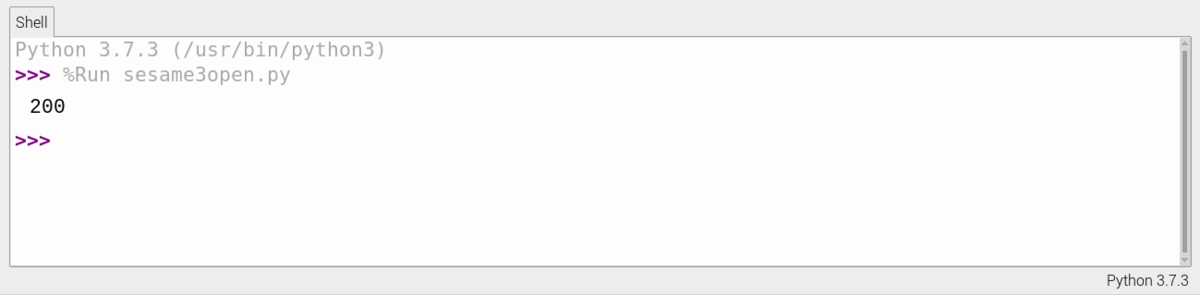

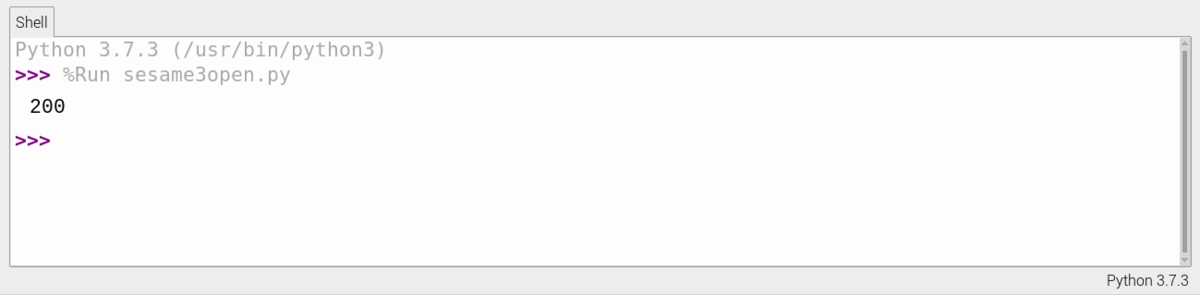

状態取得は確認できたので解錠処理も確認していきます。先程と同様に下のコードをコピペしてRunします

import datetime, base64, requests, json

from Crypto.Hash import CMAC

from Crypto.Cipher import AES

uuid = '個人のUUID'

secret_key = '個人のシークレットキー'

api_key = '個人のAPIキー'

cmd = 83

headers = { 'x-api-key': api_key }

history = 'open (Web API)'

history = base64.b64encode(history.encode()).decode()

cmac = CMAC.new(bytes.fromhex(secret_key), ciphermod=AES)

message = int(datetime.datetime.now().timestamp()).to_bytes(4, 'little', signed=False)[1:4]

cmac.update(message)

sign = cmac.hexdigest()

url = f'https://app.candyhouse.co/api/sesame2/{uuid}/cmd'

body = {

'cmd': cmd,

'history': history,

'sign': sign

}

res = requests.post(url, json.dumps(body), headers=headers)

print(res.status_code, res.text)

正常に動作するとshellに200が表示されます。

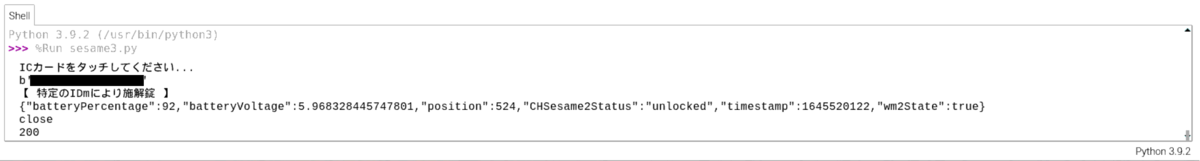

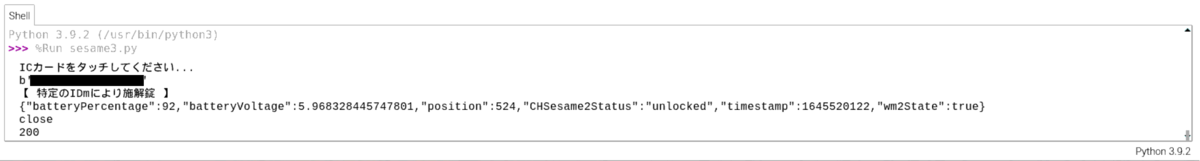

特定のカードをタッチしたときのみアクションを起こす

状態取得するコードと解錠するコード、以前書いたpasoriでidmを抜き出すコードを組み込んでいきます。

import datetime, base64, requests, json, binascii, nfc, os, time

from threading import Thread, Timer

from Crypto.Hash import CMAC

from Crypto.Cipher import AES

idm1 = b"お手持ちのICカード1"

idm2 = b"お手持ちのICカード2"

TIME_cycle = 1.0

TIME_interval = 0.2

TIME_wait = 3

target_req_ic = nfc.clf.RemoteTarget("212F")

target_req_ic.sensf_req = bytearray.fromhex("0000030000")

print('ICカードをタッチしてください...')

while True:

clf = nfc.ContactlessFrontend('usb')

target_res = clf.sense(target_req_ic, iterations=int(TIME_cycle//TIME_interval)+1, interval=TIME_interval)

if not target_res is None:

tag = nfc.tag.activate_tt3(clf, target_res)

tag.sys = 3

idm = binascii.hexlify(tag.idm)

print(idm)

if idm == idm1 or idm == idm2:

uuid = '個人のUUID'

secret_key = '個人のシークレットキー'

api_key = '個人のAPIキー'

headers = { 'x-api-key': api_key }

cmac = CMAC.new(bytes.fromhex(secret_key), ciphermod=AES)

message = int(datetime.datetime.now().timestamp()).to_bytes(4, 'little', signed=False)[1:4]

cmac.update(message)

sign = cmac.hexdigest()

print("【 特定のIDmにより施解錠 】")

surl = f'https://app.candyhouse.co/api/sesame2/{uuid}'

sres = requests.get(surl, headers=headers)

print(sres.text)

if "unlocked" in sres.text:

print("close")

cmd = 82

history = 'close (Web API)'

else:

print("open")

cmd = 83

history = 'open (Web API)'

history = base64.b64encode(history.encode()).decode()

url = f'https://app.candyhouse.co/api/sesame2/{uuid}/cmd'

body = {

'cmd': cmd,

'history': history,

'sign': sign

}

res = requests.post(url, json.dumps(body), headers=headers)

print(res.status_code, res.text)

print('sleep'+ str(TIME_wait)+ ' second')

time.sleep(TIME_wait)

clf.close()

正常だとshellにこんな感じで表示されます。

土台となるギミックはこれで完成です。

あとは必要に応じてGmailで通知を送ったりブザーを鳴らしたり機能を追加していきます。

次回:エラー時にブザーを鳴らす

iotblog5296.hatenablog.com